Viele meiner Leser sind bereits mit dem Tor-Browser vertraut. Mit diesem lässt sich „relativ“ sicher und anonym im Internet surfen. Die Gründe für Anonymität können vielfältig sein und müssen nicht zwangsläufig mit kriminellen Aktivitäten in Verbindung gebracht werden. An dieser Stelle möchte ich nicht zu tief in das Tor-Netzwerk eintauchen, sondern vielmehr eine technische Möglichkeit vorstellen. Diese erlaubt es, alle WLAN-fähigen Endgeräte wie PCs, Tablets, Smartphones oder andere Geräte mit einem beliebigen Browser für die Nutzung des Tor-Netzwerks zu konfigurieren.

Was wird benötigt :

- Raspberry Pi 3/4/5

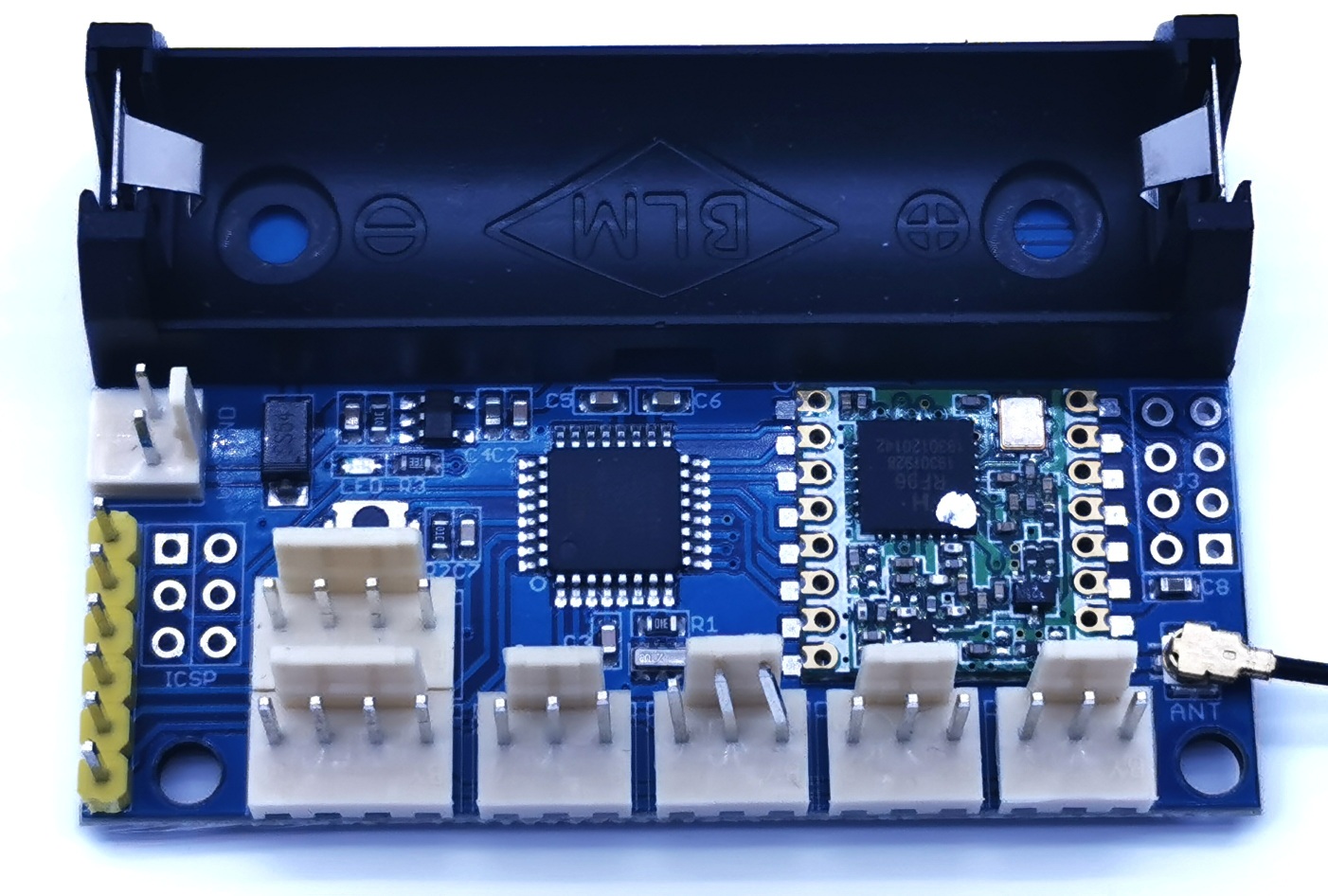

- Raspberry Pi CM4 Modul (optional)

- Ein Gehäuse für das CM4 Modul https://www.waveshare.com/wiki/CM4-IO-BASE-B

- Software Tor / Nyx

- Stromversorgung USB 5 Volt

- Ethernet Anschluss im lokalen Netzwerk (z.B. HomeLAB)

- Software für Lüftersteuerung Waveshare Gehäuse https://www.waveshare.com/wiki/CM4_RTC_FAN

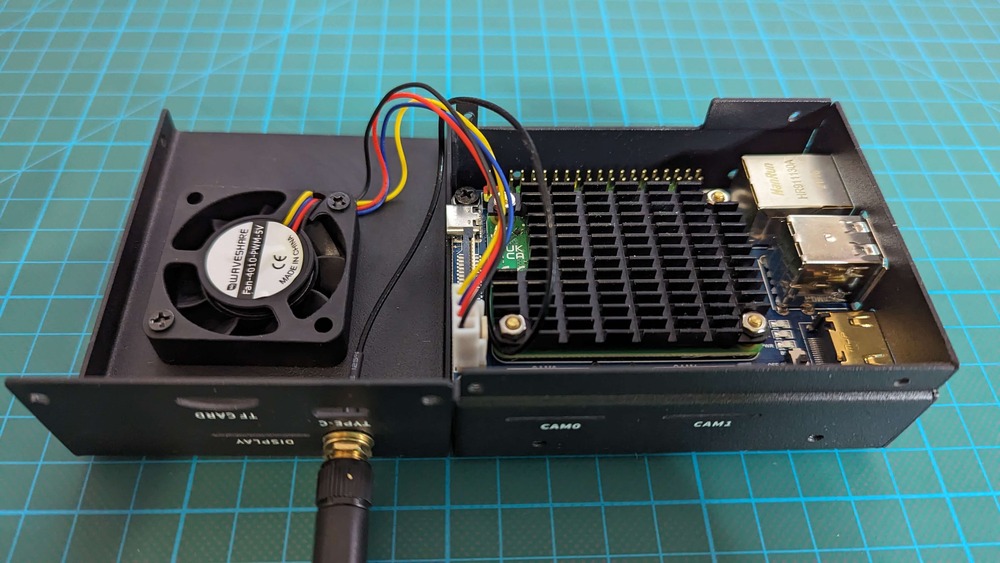

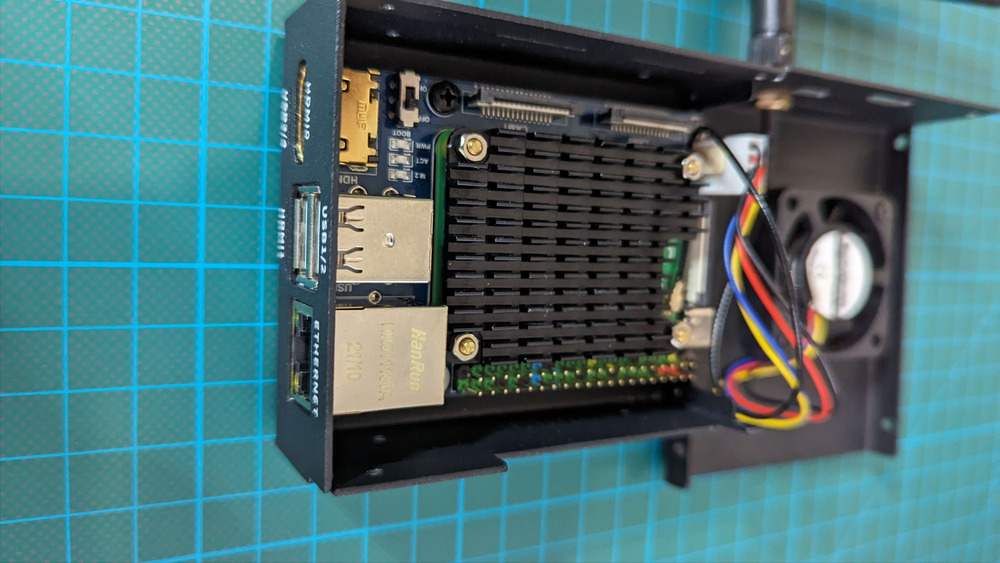

Die Hardware mit dem CM4-Modul, der Waveshare-Platine, dem Gehäuse und dem Lüfter bietet eine gelungene Lösung, die sich ideal für den mobilen Einsatz in Hotels, während Reisen und unterwegs eignet. Der HDMI-Anschluss, das WIFI-Modul, der Ethernet-Port und die USB2.0-Anschlüsse stellen sinnvolle Erweiterungen für den portablen Einsatz dar. Es wäre auch denkbar, einen USB-Stick mit einer SIM-Karte anzuschließen, um das gesamte System noch unabhängiger zu gestalten. Die Gehäuselösungen mit der Adapterplatine für das CM4-Modul sind meine klare Empfehlung.

Dieses Gehäuse ist optimal für das neue Raspberry Pi OS Bookworm geeignet, da alle Komponenten zu 100% kompatibel sind. Bei anderen Gehäusen oder Adapterboards ist dies leider nicht immer der Fall, wie ich selbst getestet habe. Grundsätzlich kann das CM4-Modul auch ohne Lüfter betrieben werden, wenn, wie im Bild zu sehen ist, ein passiver Kühlkörper angebracht wird. Da es für den Lüfter eine Software gibt, die die Geschwindigkeit regelt, ist dieser kaum hörbar.

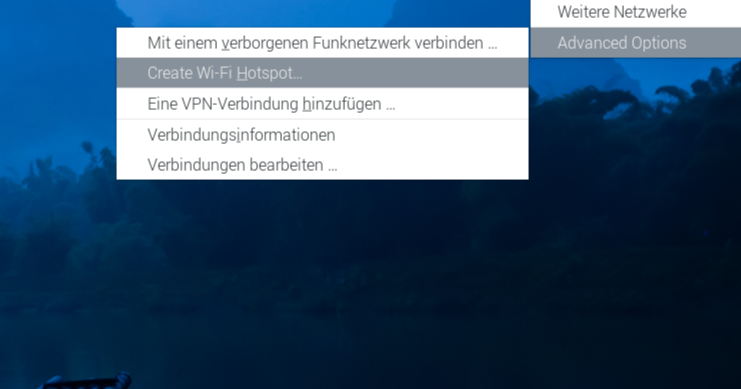

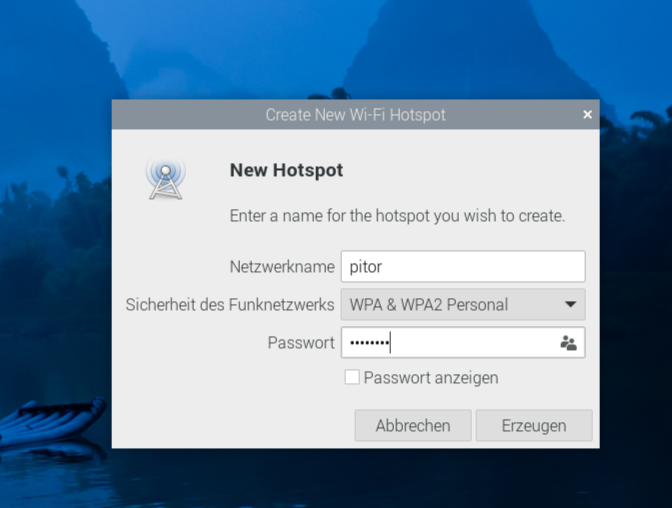

Erstelle nun einen WLAN-Hotspot:

Die Erstellung eines Hotspot mit Bookworm erfolgt über die grafische Oberfläche mit „Wayland“, sehr einfach.

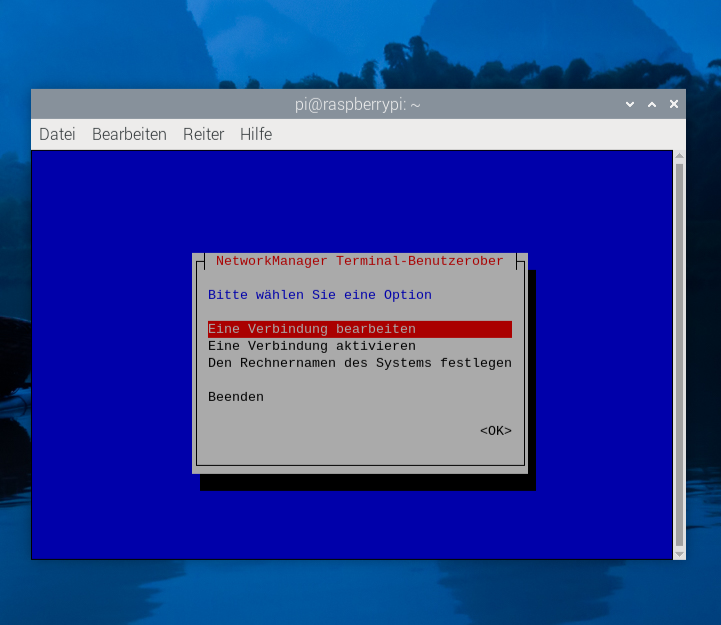

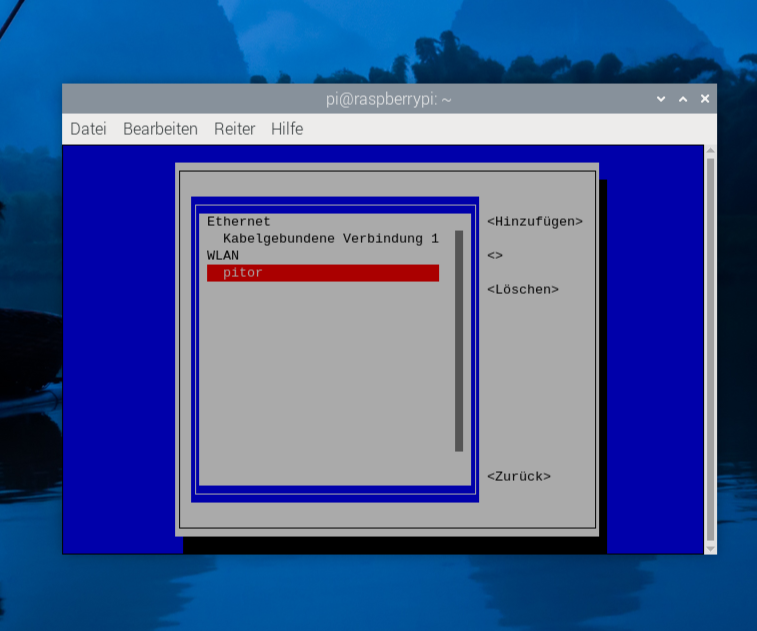

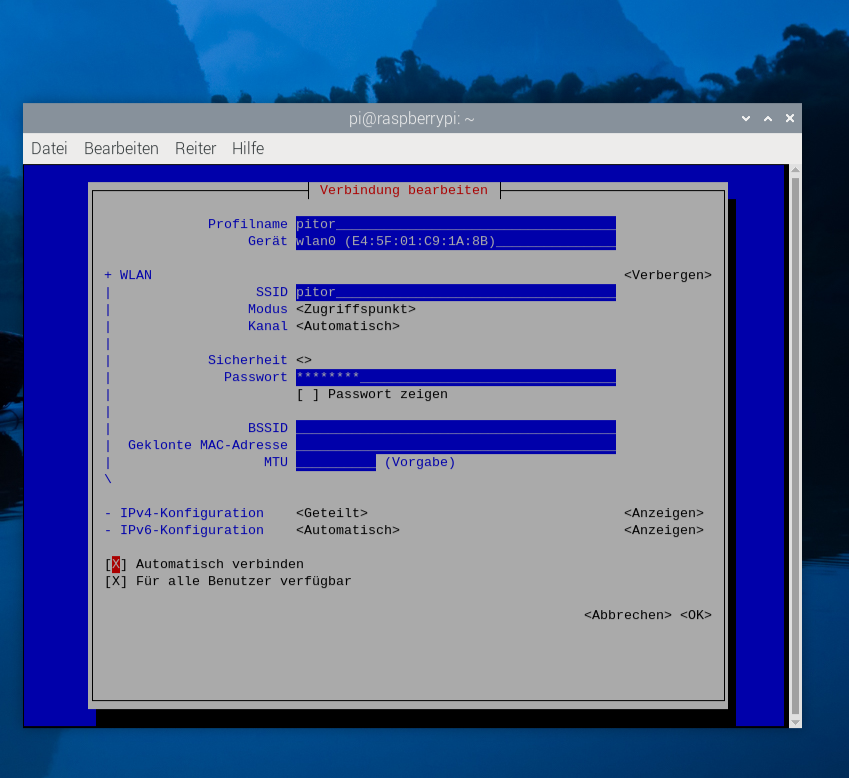

Im Anschluß starte das Programm „nmtui“ und suche das neue WLAN-Profil aus um es zu bearbeiten. Aktiviere „Automatisch verbinden“ damit beim Restart des Raspberry Pi der Hotspot automatisch startet. Die IP-Adresse die das WLAN-Interface hat, ist immer die gleiche. Kein DHCP-Server, kein Hostapd und kein Forwarding ist notwendig zu installieren. Das neue Raspberry Pi OS erstellt und startet die nötigen Dienste für den Hotspot automatisch, was ich als sehr benutzerfreundlich empfinde. Lediglich den automatischen Start des Hotspot aktivieren.

Software Installation

Es wird nun „tor“ und zwei andere Programme installiert :

Starte nun die Software Installation apt update apt upgrade -y apt install tor nyx iptables -y

Einrichtung der Regeln für die Weiterleitung mit iptables in die Datei „/etc/iptables.ipv4.nat“:

# Generated by iptables-save v1.8.9 (nf_tables) on Thu Jan 4 00:48:10 2024 *nat :PREROUTING ACCEPT [0:0] :INPUT ACCEPT [0:0] :OUTPUT ACCEPT [0:0] :POSTROUTING ACCEPT [0:0] -A PREROUTING -i wlan0 -p tcp -m tcp --dport 22 -j REDIRECT --to-ports 22 -A PREROUTING -i wlan0 -p udp -m udp --dport 53 -j REDIRECT --to-ports 53 -A PREROUTING -i wlan0 -p tcp -m tcp --tcp-flags FIN,SYN,RST,ACK SYN -j REDIRECT --to-ports 9040 COMMIT # Completed on Thu Jan 4 00:48:11 2024

Automatisierung von iptables beim Restart der Raspberry Pi in der Datei „/etc/rc.local“:

# Print the IP address _IP=$(hostname -I) || true if [ "$_IP" ]; then printf "My IP address is %s\n" "$_IP" fi /usr/sbin/iptables-restore < /etc/iptables.ipv4.nat exit 0

Überprüfung der NAT-Regeln :

sudo iptables -t nat -L Chain PREROUTING (policy ACCEPT) target prot opt source destination REDIRECT tcp -- anywhere anywhere tcp dpt:ssh redir ports 22 REDIRECT udp -- anywhere anywhere udp dpt:domain redir ports 53 REDIRECT tcp -- anywhere anywhere tcp flags:FIN,SYN,RST,ACK/SYN redir ports 9040

Einrichtung von Tor in der Datei „/etc/tor/torrc“ :

Log notice file /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10 AutomapHostsSuffixes .onion,.exit,.de,.com,.net AutomapHostsOnResolve 1 TransPort 10.42.0.1:9040 TransListenAddress 10.42.0.1 DNSPort 10.42.0.1:53 DNSListenAddress 10.42.0.1

Aktivierung des Dienst „tor“ :

sudo systemctl enable tor sudo systemctl start tor sudo systemctl status tor

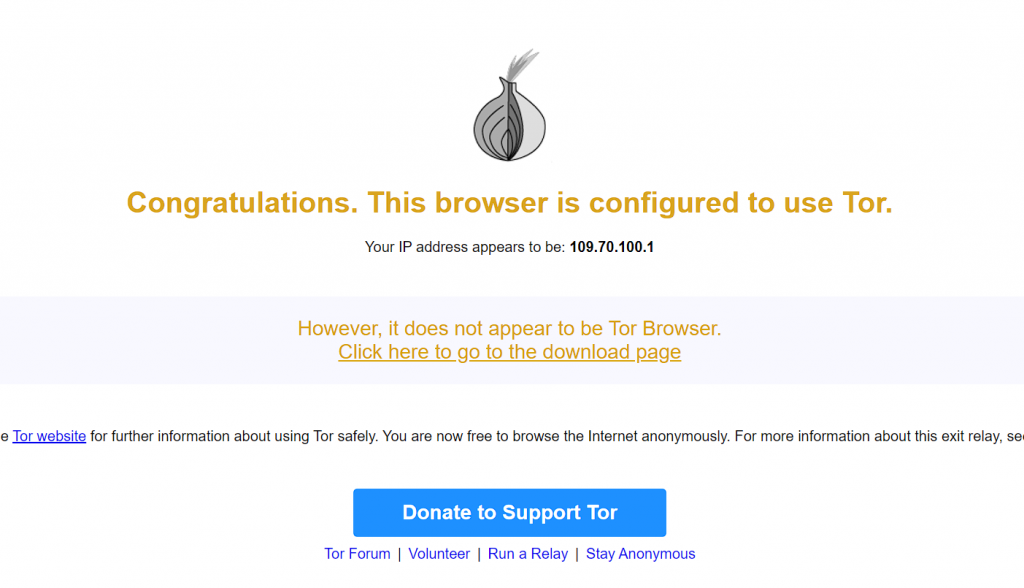

Raspberry Pi neu starten und prüfen ob alle Dienste fehlerfrei gestartet sind. Beliebigen Rechner per Hotspot mit Raspberry Pi verbinden. Browser mit folgender URL aufrufen : https://check.torproject.org

Hinweis: Kein Gerät muss angepasst werden, es benötigt keine Konfiguration von Proxyserver, kein Socksserver oder sonstige Anpassungen. Die Lösung funktioniert nativ mit allen WLAN-Endgeräten, die einen Web-Browser enthalten.

Mit dem Programm „nyx“ kann ausgehender und eingehender Traffic auf den Raspberry Dark Net Router beobachtet werden.

Folgende Meldung sollte sichtbar sein, wenn alles richtig eingerichtet wurde:

Gratulation, wenn diese Meldung erscheint. Dann wurde alles richtig eingerichtet. Nun steht dem Einsatz auf Reisen, im Hotel oder wo auch immer nichts mehr im Wege. Viel Spaß beim Anonymen Surfen im bösen Internet.

Hinweis: Es können immer noch Tracking, Cookies und anderes Ungeziefer von dem benutzten Browser übertragen werden. Sicherer wird es erst wenn da noch zusätzliche Plugin wie „Disable Javascript“ , „Cookie Disabler“ etc. im Browser installiert werden. Bei der Anmeldung auf google.com ist ebenfalls Vorsicht geboten, da auch hier Daten abgerufen werden können. Tor ist kein Allheilmittel aber es erhöht die Anonymität. Es ist ratsam, trotz der Nutzung des Tor-Router achtsam zu sein.

Weitere Infos zur Nutzung des Draknet gibt es einen Heise Artikel:

https://www.heise.de/tipps-tricks/Der-Tor-Browser-Unzensiert-im-Darknet-surfen-3853797.html

Wünsche nun viel Spaß und bei Fragen die Kommentar Funktion nutzen.