Jedes Jahr gibt es Vorfälle dass Passwörter geklaut werden. Eine Lösung kann sein, monatlich das Passwort zu ändern. Aber wer möchte alle vier Wochen für mehr als 100 Zugänge seine Passwörter ändern.

Es gibt eine viel elegantere Lösung, die nennt sich OTP für One-Time-Password. Einige der Leser kennen sicher Google Authenticator. Damit wird ein 6-stelliger Zufallscode generiert der genau eine Minute gültig ist. Das Problem ist, wenn das Smartphone gestohlen wird oder verloren geht, sind die Zugänge gesperrt. Hoffentlich sind die Einmal Backupcodes dann noch auffindbar.

Eine weitere Lösung ist ein Hardware Token in Form eines Yubikey. Die Möglichkeiten der Speicherung von Zertifikaten, PINs, OTP, PGP FIDO2, OATH und mehr ist vielfältig. In diesen Fall geht es nur um die OTP Funktion um den Benutzerzugang bei Vaultwarden abzusichern. In Vaultwarden gibt es einen Admin Zugang über diesen die Einrichtung zur Nutzung mit Yubikey für Benutzer erfolgt.

Hinweis: Die Nutzung mit Yubikey funktioniert nicht wenn diese hier beschriebene Grundeinrichtung fehlt. Es werden nur Fehlermeldungen zu sehen sein. Also starten mit der Grundinstallation Schritt 1.

- Yubikey 4 / Yubikey 5/ NEO / Nano 5 https://amzn.to/3HUqBZ6 ( * )

- Installation des Yubikey Manager https://www.yubico.com/download

- Vaultwarden Admin Zugang https://meinvault.domain.com/admin

- Yubikey Upload Form https://upload.yubico.com/

- Yubikey Demo Verification https://demo.yubico.com/otp/verify

- Yubikey API https://upgrade.yubico.com/getapikey/

Für die Einrichtung werden 2 Yubikeys empfohlen, weshalb sollte im Verlauf des Artikel ersichtlich sein.

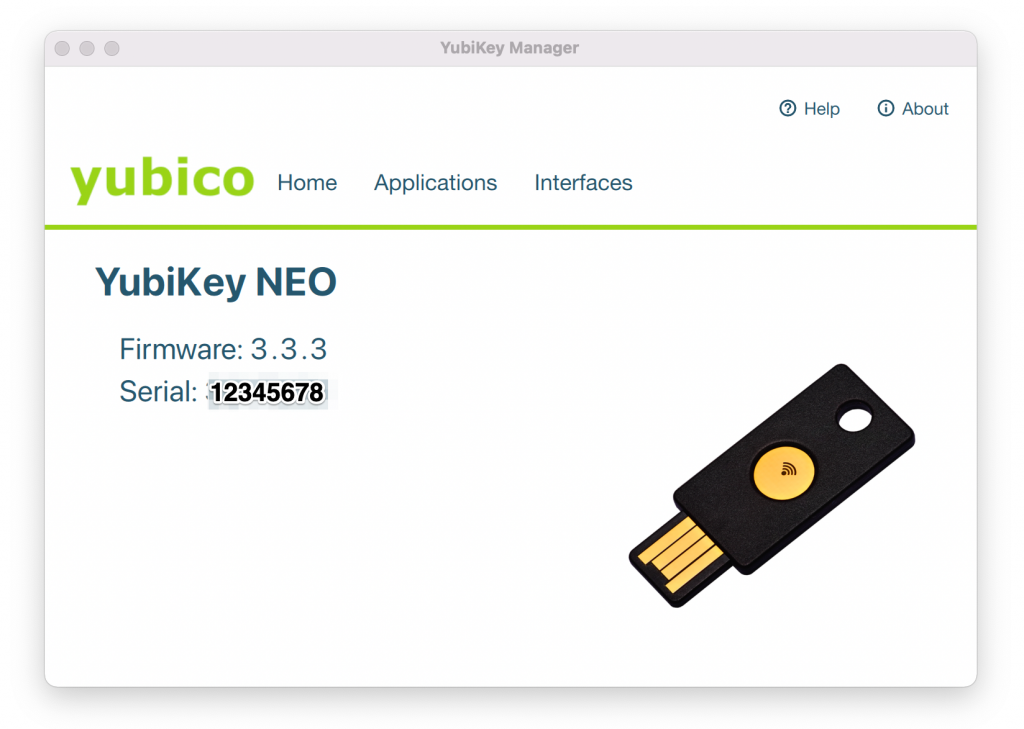

Benötigt werden folgende Werte die in ein Notepad speichern, da diese an Yubico.com übermittelt werden müssen. Dies sollte erfolgen bevor „Finish“ angeklickt wird. Ansonsten Schritt sofort wiederholen.

- Serial Number: 12345678

- Public ID ( Public Identitiy ) :

- Private ID ( Private Identity ) :

- Secret Key:

Schritt 1

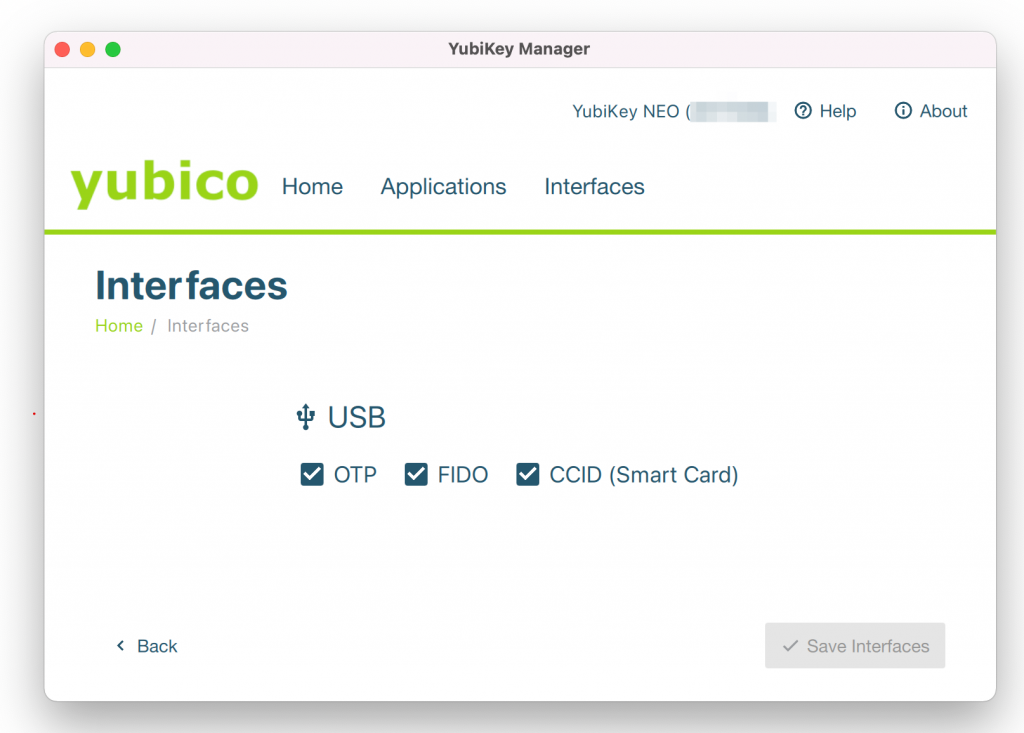

Erstellung der Schlüssel mit dem Yubikey Manager

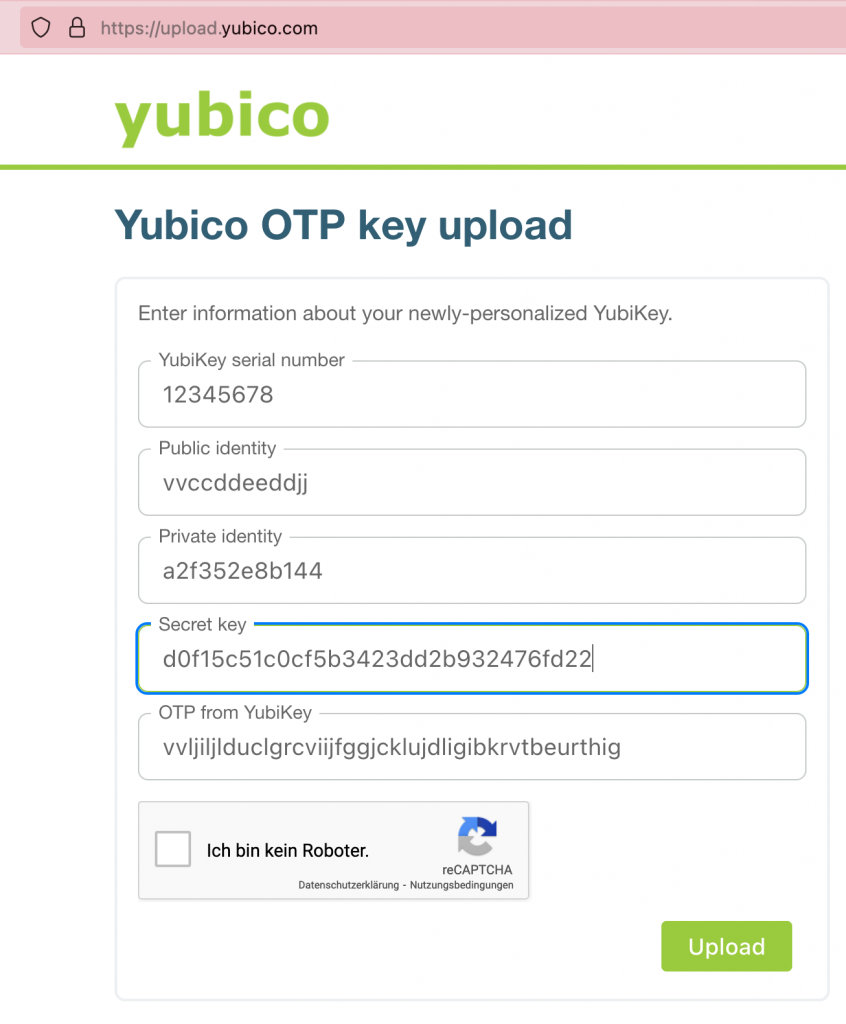

Nun müssen die Daten an folgende Webseite übertragen werden damit wir im Anschluss einen API-Key erstellen können. Wird dieser Schritt nicht durchgeführt, ist das erstellen eines API-Key nicht möglich. Die Grundeinrichtung bei Vaultwarden benötigt diese Daten.

Schritt 2

Aufruf der Webseite https://upload.yubico.com

HINWEIS: Sollte später der Key mit der gleichen Seriennummer geändert werden, muss die „Public Identity“ geändert werden, zweimal den gleichen für die vorhandene Seriennummer zu nutzen ist nicht möglich. Dazu müsste dieser bei Yubico gelöscht werden, was nicht möglich ist. Empfehlung ist wirklich jeden Schritt exakt und genau durchzuführen. Ich übernehme keinerlei Haftung für falsch registrierte Yubikeys. Die Einrichtung muss so erfolgen wie abgebildet und das in der Reihenfolge.

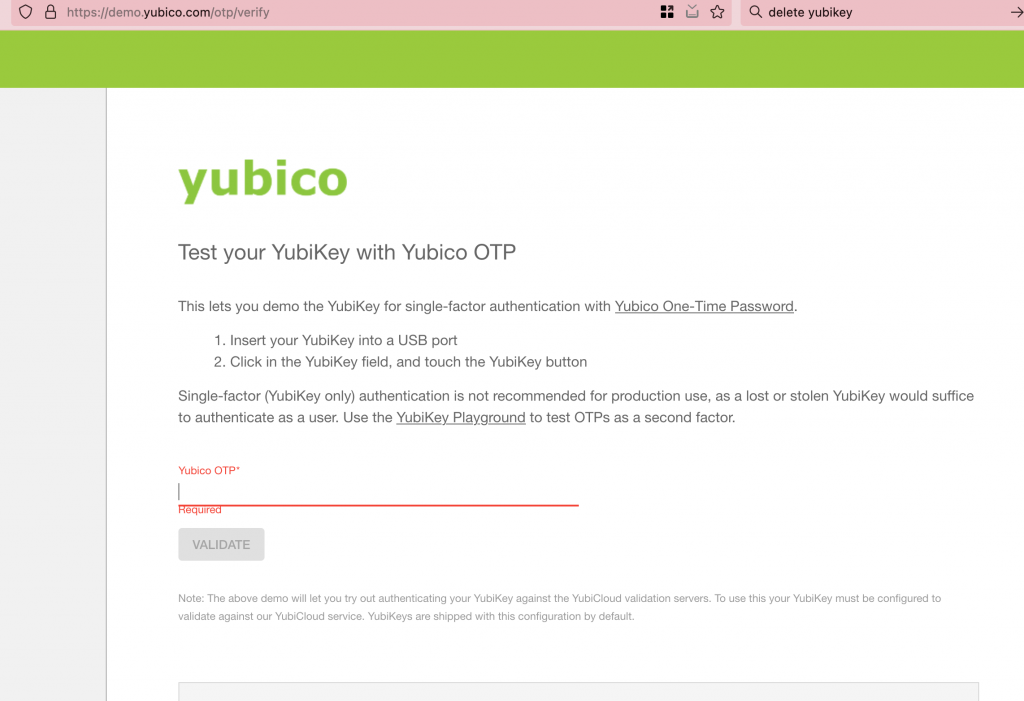

Wenn der Upload durchgeführt wurde, kann nun ein Test gestartet werden ob die Registrierung erfolgreich war. Dazu starten wir folgende Webseite :

https://demo.yubico.com/otp/verify

Für die Übertragung der OTP-Password muss einmal kurz auf den Yubikey mit dem Finger getippt werden. Bei erfolgreicher Registrierung wird „OTP is valid“ wie abgebildet angezeigt.

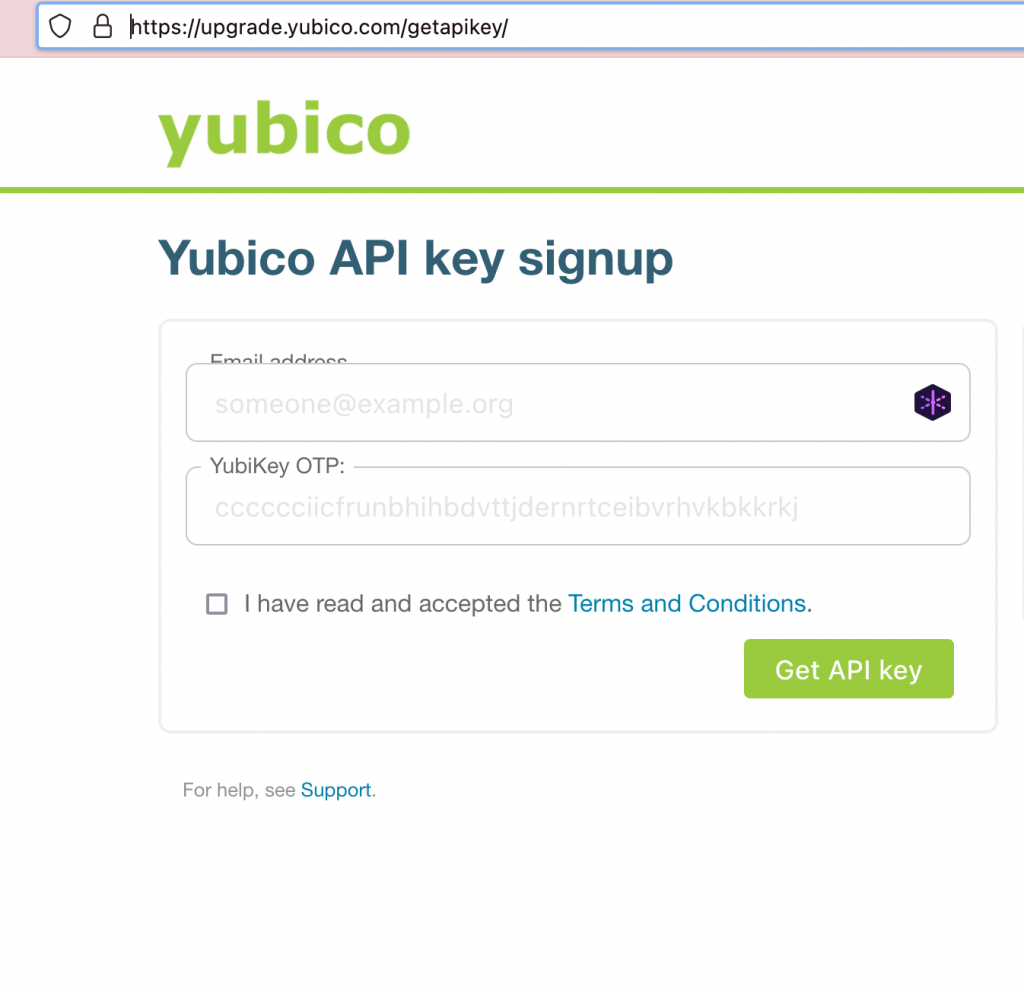

Schritt 3

Erstellung eines API-Key, dabei sollte die Ausgabe an einen ganz sicheren Ort gespeichert werden inklusive der eingetragenen Mailadresse.

https://upgrade.yubico.com/getapikey/

Nun sind alle Daten vorhanden um diese in Vaultwarden einzutragen.

Anmeldung Vaultwarden Admin Console : https://deinvaultwarden.domain.com/admin

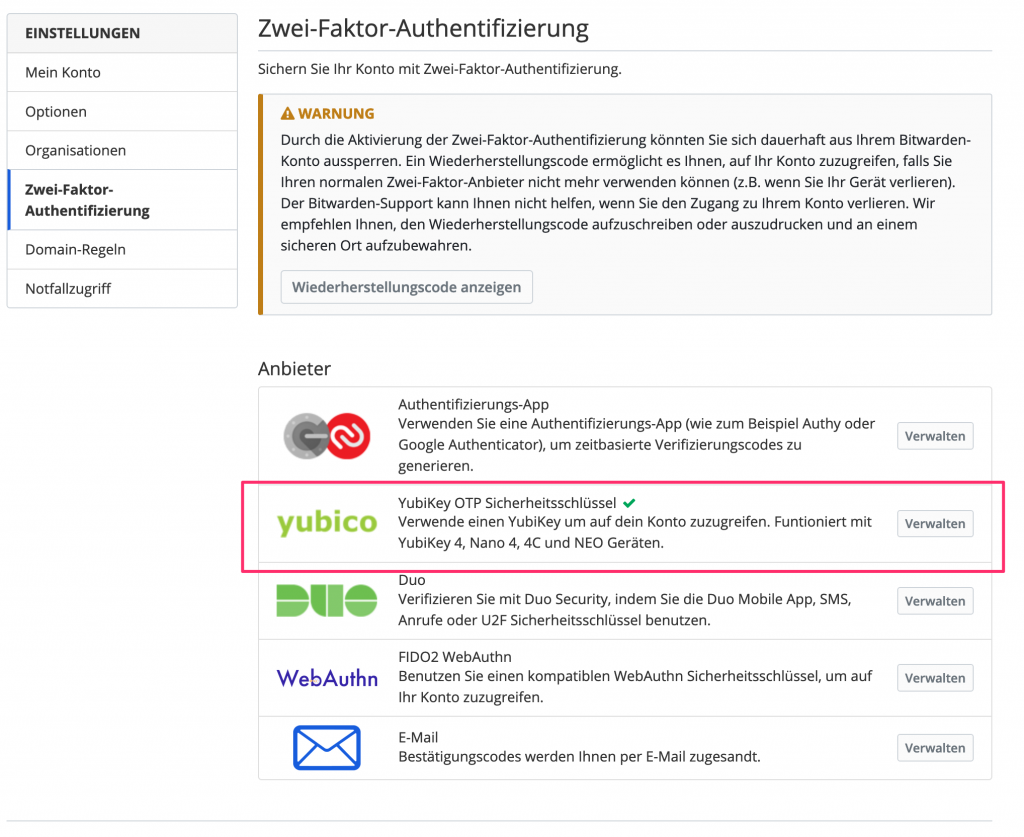

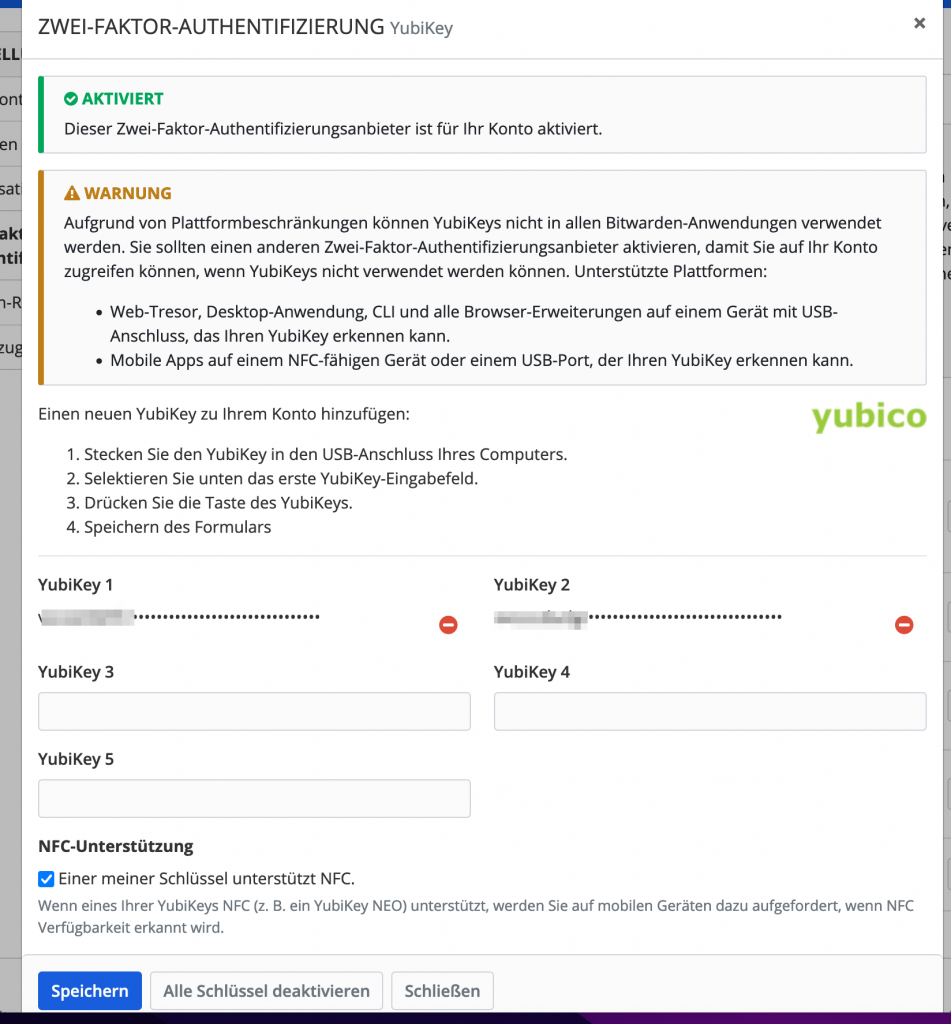

Nun kann die Einrichtung von OTP mit Yubikey als Benutzer in Vaultwarden erfolgen.

Aufruf der Vaultwarden Webseite als angemeldeter Benutzer:

https://deinvaultwarden.domain.com/#/settings/two-factor

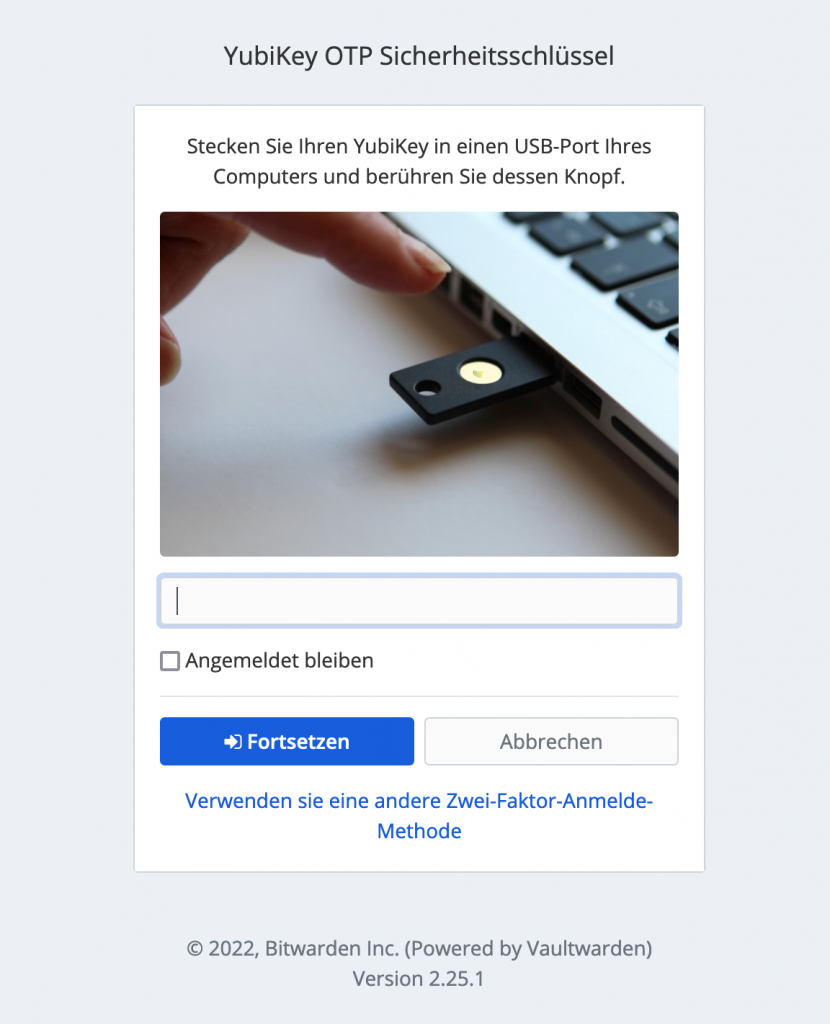

Bei erneuter Anmeldung an Vaultwarden, wird ein Bild-Dialog angezeigt mit der Aufforderung einen Yubikey OTP Sicherheitsschlüssel anzustecken und mit dem Finger die goldene Fläche antippen.

Es können nun weitere Yubikeys für den gleichen Benutzer registriert werden. Die Prozedur mit der Registrierung ab Schritt 1 bis Schritt 2 müssen für den zweiten Ersatz Yubikey wiederholt werden. Der Schritt 3 ist hier nicht mehr nötig, da dieser nur für die Kommunikation zwischen Vaultwarden und Yubico mit einer einmaligen Einrichtung notwendig ist.

Viel Spaß mit Vaultwarden und Yubikey wünscht Joachim

Alle Artikel auf dieser Seite sind mit einem sogenannte Provision-Links. Wenn du auf so einen Verweislink klickst und über diesen Link einkaufst, bekomme ich von deinem Einkauf eine Provision. Weiterführende Infos gibt es hier unter Punkt 8 in der Datenschutzerklärung https://blog.unixweb.de/datenschutzerklaerung/

Herzlichen Dank! Die Anleitung hat mir geholfen, der API-Key funktioniert für beide Sticks. Nur mit der Bitwarden-App am I-Phone gibt es noch ein Problem mit NFC. Vermutlich muss man da über den Yubikey Authenticator gehen.

Hallo A.Jebens

I-Phone kann ich nicht testen da ich keines habe. Mit Android funktioniert es zumindest bei mir ohne Einschränkungen.

Vielen Dank, funktioniert mit dem Yubikey 5C NFC im Zusammenspiel mit Vaultwarden problemlos!

Hey, danke für die Anleitung.

Eine Frage. Das Funktioniert nur als 2FA für das Konto? Nicht als Passwort Ersatz? Zumindest habe ich es nicht anders hinbekommen.